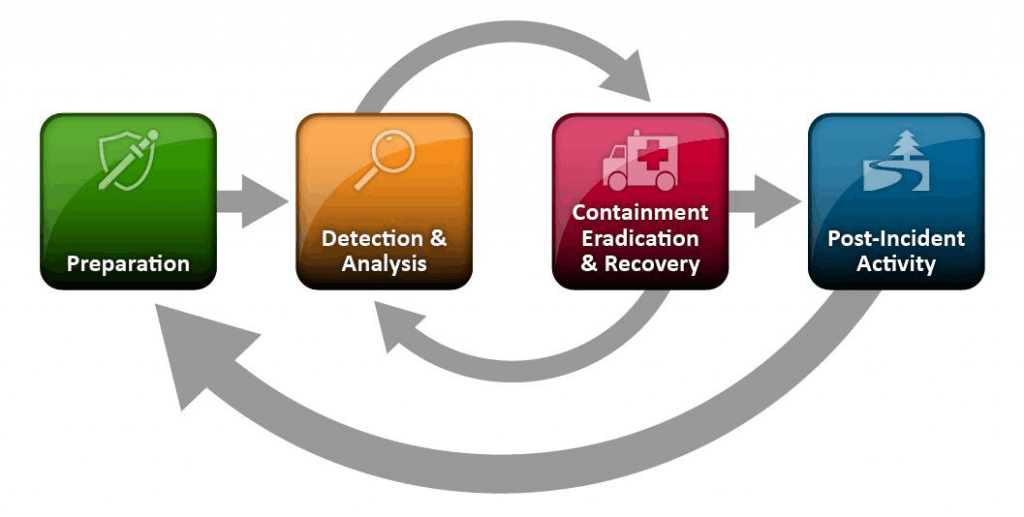

ENISA: Esta guía complementa el actual conjunto de guías de ENISA para el apoyo de CERTs. En él se describen las buenas prácticas y proporciona información y orientaciones prácticas para la gestión de incidentes de seguridad desde la red y la información con énfasis en la gestión de incidentes.

ENISA Trainings: Ejercicios y material de de formación en gestión de incidentes con guías en español.

GENOS: GMF es una implementación de las recomendaciones ITIL (IT Infrastructure Library) para la gestión de servicios de TI (IT Service Management o ITSM). GMF es un producto de software libre distribuido bajo licencia GPL e incluye módulos de gestión de incidencias (Trouble Ticketing), gestión de inventario, gestión del cambio (Change Management), SLA y reporting.

SANS: Guías y Modelos para la comunicación y gestión de incidentes (inglés).

Web Help Desk: Web Help Desk es una herramienta de gestión de soporte a usuarios -incluyendo el registro de incidencias automático vía correo electrónico-, que dispone de una versión gratuita.

ENISA: Enlace con información y recursos completos en inglés y español con la intención de ayudar a una respuesta temprana "CERT" mediante equipos capacitados para reaccionar a los eventos cotidianos y especiales. El material contiene 12 ejercicios en diversos escenarios, que van desde actividades CERT internos a las actividades de coordinación durante los ataques cibernéticos a gran escala contra países enteros.

NIST: Este documento proporciona ayuda a las organizaciones para establecer una respuesta y gestión efectiva de los incidentes de seguridad en sistemas TI.

Downtime Cost: Calculadora/cronómetro que permite valorar el coste potencial de una parada en los servicios.

Sudora: Herramienta que permite estimar el coste de las paradas en los servicios.

AVG Rescue: Poderoso juego de herramientas indispensable para rescatar y reparar equipos infectados.

BSI: Código de práctica para la gestión de operación para cámaras de vigilancia de circuito cerrado (CCTV).

CAINE: Ofrece un entorno forense completo que se organiza para integrar herramientas de software existentes como módulos de software y proporcionar una interfaz gráfica fácil de usar.

101 utilidades forenses: Blog con post de recopilación de 101 utilidades forenses.

DRADIS: Marco Open source para poder compartir en un repositorio centralizado la información y trazabilidad de las auditorías de seguridad en sistemas y en aplicaciones web, así como en tests de intrusión.

ENISA: Directorio con diversas soluciones recopiladas por ENISA.

FROST: Forensic Recovery of Scrambled Telephone es una herramienta que permite ataques de arranque en frío y ecuperar información sensible, tales como listas de contactos, visitas a sitios Web y fotos, directamente desde la RAM, a pesar de que el gestor de arranque está bloqueado.

ISO/IEC 27037: Estándar que propociona directrices para las actividades relacionadas con la identificación, recopilación, consolidación y preservación de evidencias digitales potenciales localizadas en teléfonos móviles, tarjetas de memoria, dispositivos electrónicos personales, sistemas de navegación móvil, cámaras digitales y de video, redes TCP/IP, entre otros dispositvos y para que puedan ser utilizadas con valor probatorio y en el intercambio entre las diferentes jurisdicciones.

MANDIANT: MANDIANT Memoryze es un software forense para memorias de libre uso que ayuda en la respuesta de un incidente mediante la búsqueda en actividad maliciosa en la memoria del computador. Memoryze puede obtener y/o analizar imágenes y sistemas en activo y puede incluir ficheros paginados en sus análisis.

MICROSOFT TechNet: Guía de planeamiento de supervisión de la seguridad y detección de ataques. Aporta dos ventajas principales para las organizaciones, independientemente de su tamaño: la capacidad de identificar ataques de forma instantánea y la capacidad de realizar análisis forenses de los sucesos ocurridos antes, durante y después de un ataque.

NIST: Este documento proporciona ayuda para la integración del análisis forense con los mecanismos de una respuesta y gestión efectiva de los incidentes de seguridad.

OS FORENSICS:Puede obtener información sobre accesos recientes a aplicaciones, documentos, dispositivos de almacenamiento y redes mediente el escaneo del registro. La información se recoge y muestra en paneles de un modo útil y sencillo.

RadioGraPhy: Herramienta forense que recoge la mayor información posible de sistemas Windows dentro de las claves de registro del proceso de arranque y del navegador IE, cuentas del sistema y propiedades, ficheros de inicio, servicios del sistemas, drivers, procesos ocultos, información de red, entre otros.

SANS: El SANS SIFT Workstation es un Appliance de VMware que es pre-configurado con todas las herramientas necesarias para llevar a cabo un examen forense detallado digital.

Sleuth Kit: Web oficial para The Sleuth Kit (TSK) y Autopsy Browser, ambas herramientas open source para la investigación forense y ejecutables en entornos Windows y Unix (tales como Linux, OS X, Cygwin, FreeBSD, OpenBSD, y Solaris).

Splunk: Herramienta con sandbox para la gestión y respuesta a incidentes.

Cyber Security Coalition: Guía para la gestión de incidentes producto de la colaboración de más de 50 colaboradores de entidades académicas, privadas y públicas.

Volatily: El análisis de malware de memoria se usa ampliamente para investigación digital y análisis de malware. Se refiere al acto de analizar una imagen de memoria volcada de una máquina objetivo después de ejecutar el malware para obtener múltiples números de artefactos, incluyendo información de red, procesos en ejecución, enlaces API, módulos cargados en kernel, historial de Bash, etc. Volatily es la herramienta más adecuada para hacer eso. Es un proyecto de código abierto desarrollado por la fundación y se puede ejecutar en Windows, Linux y MacOS. Volatility admite diferentes formatos de volcado de memoria, incluidos dd, formato Lime, EWF y muchos otros archivos.

TheHive: Plataforma de respuesta a incidentes escalable 4 en 1 y de código abierto diseñada para facilitar la vida de los SOC, CSIRT, CERT y cualquier profesional de seguridad de la información que se ocupe de incidentes de seguridad que se deban investigar y actuar rápidamente. Gracias a Cortex, el potente motor de análisis gratuito y de código abierto, puede analizar (y clasificar) a escala utilizando más de 100 analizadores.

OSSIM: Sistema de gestión de eventos e información de seguridad de código abierto (SIEM). Fue desarrollado en 2003. El proyecto fue adquirido posteriormente por AT&T.

The HELK: Si te gusta la caza de amenazas, es probable que hayas oído hablar del proyecto HELK. El HELK fue desarrollado por Roberto Rodriguez (Cyb3rWard0g) bajo licencia GPL v3. El proyecto fue construido en base a la pila ELK, además de otras herramientas útiles como Spark, Kafka, etc.

Demisto Community Edition: Security Orchestration, Automation and Response o simplemente SOAR son plataformas y herramientas muy efectivas para evitar la fatiga de los analistas al automatizar muchas tareas de seguridad repetitivas. Una de las plataformas más conocidas es Demisto. La plataforma también ofrece muchos libros gratuitos.

AccessData FTK Imager: Las imágenes forenses son una tarea muy importante en el análisis forense digital. Imaging es copiar los datos con cuidado para garantizar su integridad y sin omitir un archivo, ya que es muy importante proteger la evidencia y asegurarse de que se maneje adecuadamente. Es por eso que hay una diferencia entre la copia de archivos normal y las imágenes. Las imágenes capturan todo el disco. Al obtener imágenes de la unidad, el analista crea una imagen de todo el volumen físico, incluido el registro de inicio maestro. Una de las herramientas utilizadas es "AccessData FTK Imager"

Cuckoo: El análisis de malware es el arte de determinar la funcionalidad, el origen y el impacto potencial de una muestra de malware dada, como un virus, gusano, troyano, rootkit o puerta trasera. Como analista de malware, la función principal es recopilar toda la información sobre software malicioso y tener una buena comprensión de lo que sucedió con las máquinas infectadas. El sandbox de malware más conocido es cuckoo.

MISP: Malware Information Sharing Platform o simplemente MISP es una plataforma de intercambio de amenazas de código abierto donde los analistas colaboran y comparten información sobre las últimas amenazas entre ellos. El proyecto fue desarrollado por Christophe Vandeplas y está bajo licencia GPL v3.

Security Onion: Distribución de Linux gratuita y de código abierto para detección de intrusos, monitoreo de seguridad empresarial y administración de registros.

Velociraptor: Con una arquitectura sólida, una biblioteca de artefactos forenses personalizables y su propio lenguaje de consulta único y flexible, Velociraptor es la próxima generación en monitoreo de punto final, investigaciones forenses digitales y respuesta a incidentes cibernéticos.