Video explicativo en segmentación de redes extraído del

MOOC completo en Ciberseguridad

El objetivo es asegurar la protección de la información que se comunica por redes telemáticas y la protección de la infraestructura de soporte.

La gestión segura de las redes, la cual puede abarcar los límites organizacionales, requiere de la cuidadosa consideración del flujo de datos, implicaciones legales, monitoreo y protección.

Se deberían controlar los accesos a servicios internos y externos conectados en red.

El acceso de los usuarios a redes y servicios en red no debería comprometer la seguridad de los servicios en red si se garantizan:

a) que existen interfaces adecuadas entre la red de la Organización y las redes públicas o privadas de otras organizaciones;

b) que los mecanismos de autenticación adecuados se aplican a los usuarios y equipos;

c) el cumplimiento del control de los accesos de los usuarios a los servicios de información.

Mantenga el equilibrio entre controles de seguridad perimetrales (LAN/WAN) e internos (LAN/LAN), frente a controles de seguridad en aplicaciones (defensa en profundidad).

Prepare e implante estándares, directrices y procedimientos de seguridad técnicos para redes y herramientas de seguridad de red como IDS/IPS (detección y prevención de intrusiones), gestión de vulnerabilidades, etc.

Una falta de control permite la materialización de potenciales amenazas, entre otras posibles, como:

- Pérdida de servicios esenciales (telecomunicaciones, ...)

- Afectaciones por radiación (electromagnéticas, térmicas, ...)

- Compromiso de información (intercepción, espionaje en remoto, divulgación, datos de fuentes no fiables, manipulación de hardware, manipulación de software, detección de posición, ...)

- Fallos técnicos (falla o mal funcionamiento del equipo, exposición de la mantenibilidad del sistema de información...)

- Acciones no autorizadas (uso no autorizado de equipos, corrupción de datos, comportamientos no autorizados, procesamiento ilegal de datos, ...)

- Compromiso de las funciones (error en el uso, abuso de privilegios, suplantación de identidad, denegación de acciones, exposición de la disponibilidad del personal, ...)

13.1.1 Controles de red: Se deberían administrar y controlar las redes para proteger la información en sistemas y aplicaciones.

13.1.2 Mecanismos de seguridad asociados a servicios en red: Se deberían identificar e incluir en los acuerdos de servicio (SLA) los mecanismos de seguridad, los niveles de servicio y los requisitos de administración de todos los servicios de red, independientemente de si estos servicios se entregan de manera interna o están externalizados.

13.1.3 Segregación de redes: Se deberían segregar las redes en función de los grupos de servicios, usuarios y sistemas de información.

Estadísticas de cortafuegos, tales como porcentaje de paquetes o sesiones salientes que han sido bloqueadas (p. ej., intentos de acceso a páginas web prohibidas; número de ataques potenciales de hacking repelidos, clasificados en insignificantes / preocupantes / críticos).

Número de incidentes de seguridad de red identificados en el mes anterior, dividido por categorías de leve / importante / grave, con análisis de tendencias y descripción comentada de todo incidente serio y tendencia adversa.

IPVoid: Permite a los usuarios escanear una dirección IP mediante múltiples motores de comprobación de reputación y de blacklists para facilitar la detección de posibles IP peligrosas.

SPICEWORKS: Solución completa para la gestión de de la monitorización, helpdesk, inventario de PCs y generador de informes muy práctico y dirigido a la gestión TI en pequeñas y medianas empresas.

TRASIR: En base a una dirección IP, DNS, e-mail o URL aporta información relevante de identificación para la verificación.

URLVoid: Permite a los usuarios escanear una dirección URL mediante múltiples motores de comprobación de reputación y de blacklists para facilitar la detección de posibles Web peligrosas.

CyberGhost: La comunicación entre el ordenador del usuario de CyberGhost VPN y el servidor de anonimización también está protegida para impedir una interceptación de las transmisiones de datos. Esta protección se crea en dos pasos con el establecimiento de la conexión: la conexión se establece mediante cifrado SSL de 1.024 bits y se proporciona una clave AES de 128 bits, que es única por conexión.

LogMeIn Hamachi: Ofrece conectividad de dispositivos de confianza y redes privadas a través de redes públicas. Cree redes virtuales seguras basadas en Internet mediante solicitud sin hardware dedicado o infraestructura de TI adicional.

Security Onion: Distro Linux para IDS (Detección de intrusiones) y NSM (Monitorización de la seguridad de la red). Está basada en Ubuntu y contiene Snort, Suricata, Bro, Sguil, Squert, Snorby, Xplico, NetworkMiner, entre otras muchas herramientas. Dispone de un menú de inicio rápido que permite construir sensores distribuidos para tu organización en minutos.

BACKSCATTERER: Sólo tiene que utilizar esta lista a través de DNS en ips.backscatterer.org para eliminar o rechazar rebotes (bounces) y llamadas de remitentes de sistemas abusivos.

BGP Monitor: Monitoriza tus prefijos de red y te alerta en el caso de sospechosos cambios en las rutas. Soporte para IPv6.

CYCLOPS: Es capaz de detectar diversas formas de ataque a rutas de comunicaciones, p.ej. cuando las rutas en Internet son maliciosamente redirigidas desde su estado original.

FOUNDSTONE: Herramienta que se utiliza para redirección de puertos y bypass de Firewall.

I2P Anonymous Network: I2P es un red para el anonimato que ofrece una capa para las aplicaciones sensibles a la identificación de modo que se pueda establecer una comunicación segura. Todos los datos se encapsulan con varias capas de cifrado y la red sirve para su distribución y cambio de nodos de modo dinámico.

MXTOOLBOX: Herramienta para comprobación de DNS Blacklisting on line.

MULTI RBL: Herramienta para comprobación FCrDNS (Forward Confirmed reverse DNS)..

NETWORK-TOOLS: Utilidades para comprobación de conectividad de sistemas.

PRIVOXY: Utilidad que se basa en TOR para garantizar la privacidad y que ofrece un avanzado web proxy desde el que controlar los accesos o administrar las cookies.

SQUID: Utilidad Proxy con optimización de uso de ancho de banda en las conexiones.

Stunnel: Utilidad Proxy con funcionalidad de Tunneling SSL para POP2, POP3, IMAP sin necesidad de modificaciones en los programas.

WEBFILTER: Herramienta que tiene el uso de proxy pero permite adicionalmente filtrar aquellos contenidos no deseables como publicidad, entre otros.

ISO: Las normas de la serie ISO/IEC 18028 están dedicadas a la seguridad en redes. Están siendo sustituidas paulatinamente por la normas ISO/IEC 27033.

Kismet Wireless Tools: Versión para Mac OS X de KisMET.

KISMET: rastreador capaz de pasar la tarjeta Airport en modo monitor y detectar todas las redes inalámbricas disponibles en las cercanías, y controlar el tráfico que se realiza a través de ellas.

md5deep and hashdeep: Set de herramientas para comprobar el hash de los ficheros y su estado en relación a los originales para comprobar posibles alteraciones.

Nipper: Network Infrastructure Parser es una herramienta open source de configuración, auditoría y gestión de redes y dispositivos de red.

NMAP: Herramienta en inglés de exploración de redes y auditoría de seguridad. Útil para inventario de red, planificación de actualizaciones y monitorización de disponiblidad de servidores o servicios.

OSWA: Herramienta gratuita de de auditoría de seguridad de redes inalámbricas, bluetooth y RFID.

ntop: Sonda de tráfico de red que muestra el uso de la red de manera similar al comando Unix. ntop se basa en libpcap y se ha escrito para ejecutar prácticamente en todas las plataformas Unix y Win32.

WireShark: Uno de los analizadores de rendimiento de red y redes inalámbricas más populares.

CISCO: Esta guía trata sobre el Cisco SAFE mejores prácticas, diseños y configuraciones, y proporciona a los ingenieros de red y seguridad con la información necesaria para ayudarles a tener éxito en el diseño, implementación y operación de infraestructuras de red seguras basadas en productos y tecnologías de Cisco. (inglés).

SAMHAIM: Sistema de detección de intrusiones basado en host de código abierto (HIDS) proporciona la comprobación de integridad de archivos y registro de monitoreo archivo / análisis, así como la detección de rootkits, supervisión de puertos, detección de ejecutables SUID maliciosos y procesos ocultos. Diseñado para monitorear múltiples hosts con potencialmente diferentes sistemas operativos (Unix, Linux, Cygwin / Windows).

Tripwire: Herramienta de seguridad e integridad de datos útil para el monitoreo y alerta sobre el cambio de archivo específico (s) en una gama de sistemas. El proyecto se basa en el código originalmente aportado por Tripwire, Inc. en 2000.

AIDE: Analizador IDS (Host-based tool).

Enumeración de subdominios: comparativa del italiano Ricardo Iramar con diversas herramientas de enumeración de subdominios.

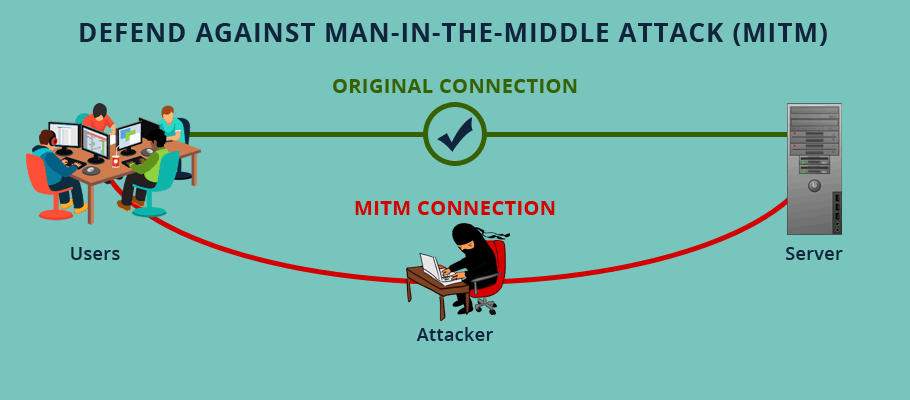

ZAP: Zed Attack Proxy es una herramienta de código abierto utilizada para ayudar a los profesionales de seguridad de la información a escanear sitios web para encontrar vulnerabilidades. Está bajo licencia de Apache. Muchos voluntarios lo mantienen y el proyecto de aplicación web abierta conocido como OWASP lo respalda. Actúa como un proxy man-in-the-middle. Por lo tanto, se debe configurar su navegador para poder usarlo.

Suricata: Los sistemas de detección de intrusos son un conjunto de dispositivos o piezas de software que juegan un papel muy importante en las organizaciones modernas para defenderse de intrusiones y actividades maliciosas. El papel de los sistemas de detección de intrusos basados en la red es detectar anomalías en la red mediante el monitoreo del tráfico entrante y saliente. Una de las IDS más utilizadas es Suricata. Suricata es un IDS / IPS de código abierto desarrollado por la Open Information Security Foundation (OISF)

Zeek: Es uno de los NIDS más populares y poderosos. Zeek era conocido antes por Bro. Esta plataforma de análisis de red está respaldada por una gran comunidad de expertos. Por lo tanto, su documentación es muy detallada y bien desarrollada por la Open Information Security Foundation (OISF)

OSSEC: es un potente sistema de detección de intrusos basado en host. Proporciona detección de intrusiones basada en registros (LID), detección de rootkits y malware, auditoría de cumplimiento, monitoreo de integridad de archivos (FIM) y muchas otras capacidades.

DNS Dumpster: DNS Dumpster puede ver registros DNS para obtener una huella de la empresa. Puede encontrar cosas como qué tipo de servicios de correo electrónico usan, a qué servicio SaaS se suscriben e incluso encontrar subdominios no publicados que pueden darle una idea de cómo ejecutan su TI. Para comenzar, simplemente ingrese el nombre de dominio principal en el cuadro de búsqueda.

Wazuh: Solución de monitoreo de seguridad gratuita y de código abierto lista para empresas para la detección de amenazas, monitoreo de integridad, respuesta a incidentes y cumplimiento.

Haproxy: Solución gratuita, muy rápida y confiable que ofrece alta disponibilidad, equilibrio de carga y proxy para aplicaciones basadas en TCP y HTTP. Es particularmente adecuado para sitios web de mucho tráfico y alimenta a muchos de los más visitados del mundo. Se distribuye con la mayoría de las distribuciones de Linux convencionales y, a menudo, se implementa de forma predeterminada en plataformas en la nube.

IPFire: Fácil de configurar, el sistema de detección de intrusiones evita que los atacantes entren en la red. En la configuración predeterminada, la red se divide en varias zonas con diferentes políticas de seguridad, como una LAN y DMZ para administrar los riesgos dentro de la red y tener una configuración personalizada para las necesidades específicas de cada segmento de la red.

OPNSense: Plataforma de enrutamiento y firewall basada en HardenedBSD de código abierto, fácil de usar y fácil de construir. OPNsense incluye la mayoría de las funciones disponibles en firewalls comerciales caros, y más en muchos casos. Implementa el amplio conjunto de características de ofertas comerciales con los beneficios de fuentes abiertas y verificables.

Se deberían realizar los intercambios sobre la base de una política formal de intercambio, según los acuerdos de intercambio y cumplir con la legislación correspondiente.

Se deberían establecer procedimientos y normas para proteger la información y los medios físicos que contienen información en tránsito.

Estudie canales de comunicaciones alternativos y "pre-autorizados", en especial direcciones de e-mail secundarias por si fallan las primarias o el servidor de correo, y comunicaciones offline por si caen las redes.

El verificar canales de comunicación alternativos reducirá el estrés en caso de un incidente real.

Una falta de control en los intercambios de información permite la materialización de potenciales amenazas, entre otras posibles, como:

- Compromiso de información (intercepción, espionaje en remoto, , divulgación, datos de fuentes no fiables, ...)

- Fallos técnicos (falla o mal funcionamiento del equipo, saturación del sistema de información, mal funcionamiento del software, exposición de la mantenibilidad del sistema de información...)

- Acciones no autorizadas (uso no autorizado de equipos, corrupción de datos, comportamientos no autorizados, procesamiento ilegal de datos, ...)

- Compromiso de las funciones (error en el uso, abuso de privilegios, suplantación de identidad, denegación de acciones, exposición de la disponibilidad del personal, ...)

13.2.1 Políticas y procedimientos de intercambio de información: Deberían existir políticas, procedimientos y controles formales de transferencia para proteger la información que viaja a través del uso de todo tipo de instalaciones de comunicación.

13.2.2 Acuerdos de intercambio: Los acuerdos deberían abordar la transferencia segura de información comercial entre la organización y las partes externas.

13.2.3 Mensajería electrónica: Se debería proteger adecuadamente la información referida en la mensajería electrónica.

13.2.4 Acuerdos de confidencialidad y secreto: se deberían identificar, revisar y documentar de manera regular los requisitos para los acuerdos de confidencialidad y "no divulgación" que reflejan las necesidades de la organización para la protección de información.

Porcentaje de enlaces de terceras partes para los cuales se han (a) definido y (b) implementado satisfactoriamente los requisitos de seguridad de la información.

FireFox: Complementos para navegador relacionados con la Privacidad y seguridad.

ISO/IEC 27010: Proporciona controles y orientaciones relativas específicamente a iniciar, implementar, mantener y mejorar la seguridad de la información en las comunicaciones inter-organizacionales e intersectoriales.

NIST: Análisis de vulnerabilidades para PBX (voz).

VIPER: VAST ha sido liberado con UCSniff 3.0 que incluye interfaz gráfica de usuario, el seguimiento en tiempo real de vídeo VoIP, TFTP MitM modificación de las funciones del teléfono IP, soporte de derivación invalidez ARP gratuito y soporte para varios codecs de compresión.

WARVOX: Suite de herramientas para explorar, clasificar y auditar sistemas telefónicos.

ROHOS: Aplicación gratuita que permite crear particiones con cifrado, ocultarlas y protegerlas con contraseña en cualquier unidad USB flash. Con los datos cifrados puede trabajar en cualquier ordenador aún sin derechos administrativos. El programa crea una partición protegida con el estándar AES 256 bits accesible sólo con la clave secreta que elijas.

FOCA: Herramienta para por la extracción de metadatos en documentos públicos antes de proceder a su envío. La herramienta permite adicionalmente la realización de procesos de fingerprinting e information gathering en trabajos de auditoría web. La versión Free realiza búsqueda de servidores, dominios, URLs y documentos publicados, así como el descubrimiento de versiones de software en servidores y clientes.

Metashield Protector: La fuga de la información por medio de canales ocultos como son los metadatos y la información oculta en los documentos requiere que se comprueben todos los documentos antes de ser entregados a los clientes. Módulo para IIS 7 capaz de eliminar los metadatos de los documentos ofimáticos. De este modo con solo instalar este módulo todos los documentos accesibles públicamente a través de un portal no contendrán metadatos. MetaShield protector puede limpiar documentos de Microsoft Office de la versión 97 a la 2007, OpenOffice, Portable Document Format (pdf), wpd y jpg.

Whisp.ly: Herramienta de cifrado de extremo a extremo para transferencia de ficheros desde un navegador sin instalaciones adicionales.

Signal: Proyecto de código abierto apoyado por subvenciones y donaciones, No hay anuncios, ni vendedores afiliados, ni seguimiento espeluznante. Simplemente tecnología abierta para una experiencia de llamadas y mensajería rápida, simple y segura.

Boxcryptor: Boxcryptor cifra todos tus datos en tu dispositivo antes de transferir cualquiera a tu proveedor de almacenamiento en la nube. Cifrado extremo a extremo con soporte para más de 30 proveedores de acceso en la nube. Sede de la empresa y ubicación del servidor en Alemania, servidores certificados ISO / IEC 27001: 2013. Autenticación de dos factores (Opcional) para la seguridad de los datos sobre smartphones, tablets y equipos de sobremesa a nivel individual y de equipos.

iSafeguard: Licencia FREE para uso personal en cifrado de archivos de datos con estándares industriales bien conocidos, como AES, SHA256, SHA512, RSA, etc.

Virtru: Soluciones de protección de datos para las herramientas y aplicaciones más utilizadas como email, repositorios de almacenamiento como Google Drive y aplicaciones empresariales.

sTunnel: proxy diseñado para agregar la funcionalidad de cifrado TLS a los clientes y servidores existentes sin ningún cambio a nivel de código de los programas. Su arquitectura está optimizada para seguridad, portabilidad y escalabilidad (incluido balanceo de carga), lo que la hace adecuada para grandes implementaciones.

OpenSSL: Conjunto de herramientas robusto, de calidad comercial y con todas las funciones para los protocolos de Seguridad de la capa de transporte (TLS) y la Capa de sockets seguros (SSL). También dispone de una biblioteca de criptografía de uso general.

USB Safeguard: software para unidades portátiles que le permite proteger sus archivos privados con una contraseña en su unidad extraíble utilizando la clave segura AES de 256 bits.

MailScanner: Sistema de seguridad de correo electrónico de código abierto muy respetado para puertas de enlace de correo electrónico basadas en Linux. Se utiliza en más de 40,000 sitios en todo el mundo, protegiendo los principales departamentos gubernamentales, corporaciones comerciales e instituciones educativas. Esta tecnología se ha convertido rápidamente en la solución de correo electrónico estándar en muchos sitios de ISP para protección contra virus y filtrado de spam.

Apache SpamAssassin: Proyecto de Apache Software Foundation (ASF) es la plataforma antispam de código abierto n.º 1 que ofrece a los administradores del sistema un filtro para clasificar el correo electrónico y bloquear el correo no deseado (correo electrónico masivo no solicitado).

Cloudflare: Las VPN pueden ser un factor limitante para habilitar una fuerza de trabajo remota. Cloudflare Access: hacer que las aplicaciones detrás del firewall sean tan fáciles de acceder como sus aplicaciones en la nube. No se requiere VPN.

NS1: La plataforma NS1 transforma DNS en un sistema de orquestación inteligente y automatizado en su pila de entrega de aplicaciones, brindándo nuevas formas de administrar el tráfico, equilibrar la carga, lograr resistencia y modernizar la infraestructura.

Quad9: (Mac y Windows) Quad9 Solución de seguridad gratuita que utiliza el DNS para proteger su sistema contra las amenazas cibernéticas más comunes.

ProtonMail: ProtonMail es un servicio gratuito para el bien público. Puede ayudar a proteger la privacidad en línea eligiendo una cuenta de pago. Dispone de un modo de cuenta básica gratuita con funciones limitadas. ProtonMail es software libre y de código abierto.

Jitsi Meet: Herramienta de videoconferencia de código abierto con soporte de 8x8. Jitsi Meet podría ser una buena selección porque puedes hospedarlo en local y sin limitación en el número de usuario. Además, el producto es seguro y multiplataforma, no requiere registro, puede unirse a reuniones de forma anónima o controlada manteniendo las conversaciones privadas.

BigBlueButton: Herramienta de videoconferencia de código abierto que se desarrolló inicialmente para estudiantes e instructores pero que se puede usar para teletrabajo debido a sus poderosas capacidades. El número de sesiones es ilimitado dependiendo de del ancho de banda e infraestructura desplegada. Se proporciona bajo la licencia Apache 2.0 y admite más de 31 idiomas diferentes.

OpenVidu: Proyecto de código abierto que ofrece servicios de videoconferencia. El proyecto es muy personalizable, compatible con muchas tecnologías front-end y back-end y se puede alojar en cualquier lugar que desee (localmente o en la nube). Utiliza WebRTC (uno a uno, uno a muchos, muchos a muchos) y brinda la posibilidad de compartir escritorio y grabar las reuniones para revisarlas nuevamente más tarde.