Organización en seguridad

Ejemplo ilustrativo en el ENS

Trabajo remoto

Documento útil

ISO 27002

Documento de implantación de controles directamente relacionado

Partiendo de diferentes simulaciones de ataques a redes wifi típicas en movilidad y home working se revisan diversas posibilidades de protección

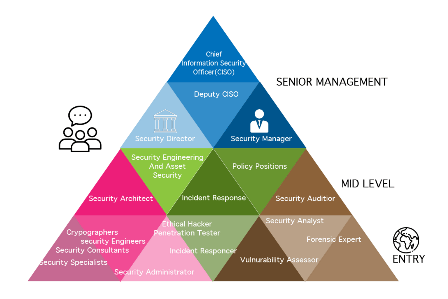

El objetivo del presente dominio es establecer la administración de la seguridad de la información, como parte fundamental de los objetivos y actividades de la organización.

Para ello se debería definir formalmente un ámbito de gestión para efectuar tareas tales como la aprobación de las políticas de seguridad, la coordinación de la implementación de la seguridad y la asignación de funciones y responsabilidades.

Además de la multiplicación innecesaria de recursos y responsabibiliades, la falta de coordinación típìcamente produce conflictos internos, políticas para la seguridads contrapuestas y/o incompatibles entre sí (p.ej. políticas de cumplimiento legal, de protección de datos, ..., con las de seguridad de la información).

Una falta de segragación de tareas puede llevar a introducir errores humanos no intencionados, intencionados o a la exposición de explotación de privilegios por un tercero que produzca que las acciones realizadas por un usuario inicialmente legítimo no sea supervisado por ningún otro usuario (persona o sistema) que pueda advertir de actividades inesperadas, inadecuadas y/o no permitidas.

Los contactos con las auditoridades relevantes permiten disponer de información relevante a la seguridad de la información de primera mano y de manera rápida y directa. Esto es especialmente importante en incidentes de seguridad que se propagan por medios telemáticos por la rápide de propagación. En caso de materializarse incidentes las autoridades pueden prestar ayuda adicional, además de la obligación de tener que reportar a estas auditoridades según la legislación aplicable.

La falta de contactos con grupos de interés provocan aislamiento y pérdida de compentecias a los diferentes roles involucrados en la seguridad de la información. La actualización de conocimientos para mantener las competencias y el nivel de sensibilidad y concientización adecuados son esenciales para mantener y actualizar el modo en que observan los riesgos y las posibles estrategias para su gestión.

Un enfoque para la seguridad por defecto es esencial puesto que las posibles medidas aplicables y su efciacia una vez finalizado y entregado un proyecto se reducen o desaparecen, así como, el coste tiende a multiplicarse. Aquellas organizaciones que no valoran los riesgos en seguridad para sus proyectos junto al resto de consideraciones antes de la toma de decisiones están más expuestas a vulnerabilidades y ataques.

6.1.1 Asignación de responsabilidades para la SI: Se deberían definir y asignar claramente todas las responsabilidades para la seguridad de la información.

6.1.2 Segregación de tareas: Se deberían segregar tareas y las áreas de responsabilidad ante posibles conflictos de interés con el fin de reducir las oportunidades de una modificación no autorizada o no intencionada, o el de un mal uso de los activos de la organización.

6.1.3 Contacto con las autoridades: Se deberían mantener los contactos apropiados con las autoridades pertinentes.

6.1.4 Contacto con grupos de interés especial: Se debería mantener el contacto con grupos o foros de seguridad especializados y asociaciones profesionales.

6.1.5 Seguridad de la información en la gestión de proyectos: Se debería contemplar la seguridad de la información en la gestión de proyectos e independientemente del tipo de proyecto a desarrollar por la organización.

Porcentaje de funciones/unidades organizativas para las cuales se ha implantado una estrategia global para mantener los riesgos de seguridad de la información por debajo de umbrales explícitamente aceptados por la dirección.

Porcentaje de empleados que han (a) recibido y (b) aceptado formalmente, roles y responsabilidades de seguridad de la información.

AGENCIA ESPAÑOLA PROTECCIÓN DATOS: La Agencia de Protección de Datos tiene por objetivo velar por el cumplimiento de la legislación sobre protección de datos y controlar su aplicación, en especial en lo relativo a los derechos de información, acceso, rectificación, oposición y cancelación de datos.

BANCO CENTRAL DE LA REPÚBLICA ARGENTINA: Requisitos mínimos de gestión, implementación y control de los riesgos relacionados con tecnología informática, sistemas de información y recursos asociados para las entidades financieras.

BIT-Policía Nacional: La Brigada de Investigación Tecnológica del Cuerpo Nacional de Policía de España es la Unidad policial destinada a responder a delitos en el entorno de las nuevas tecnologías: pornografía infantil, estafas y fraudes por Internet, fraudes en el uso de las comunicaciones, ataques cibernéticos, piratería...

BCSC - Centro Vasco de Ciberseguridad: BCSC, acrónimo de "Basque Cybersecurity Centre", es la organización designada por el Gobierno Vasco para promover la ciberseguridad en Euskadi. Nuestra misión es promover y desarrollar una cultura de ciberseguridad entre la sociedad vasca, dinamizar la actividad económica relacionada con la aplicación de la ciberseguridad y fortalecer el sector profesional.

BSA: La piratería de software es la copia o distribución no autorizada de software con copyright. Puede hacerse copiando, descargando, compartiendo, vendiendo o instalando múltiples copias en ordenadores personales o de trabajo. Lo que mucha gente no advierte o no sabe es que cuando se compra software, realmente se está comprando una licencia para usarlo, no el software en sí. Esa licencia es la que le dice cuántas veces puede instalar el software, por lo que es importante leerla. Si hace más copias del software de las permitidas por la licencia, está pirateando.

CCN-CERT: CCN-CERT es la Capacidad de Respuesta a incidentes de Seguridad de la Información del Centro Criptológico Nacional (CCN), dependiente del Centro Nacional de Inteligencia (CNI). Este servicio se creó a principios de 2007 como CERT gubernamental español y está presente en los principales foros internacionales en los que se comparte objetivos, ideas e información sobre la seguridad de forma global.

CCN: Guía de responsabilidades y funciones dentro del Esquema Nacional de Seguridad.

CITICUS: Citicus, empresa especialista en gestión del riesgo empresarial y en el cumplimiento dispone de una aplicación free para la gama de IOS de los dispositivos de Apple - iPhone, IPAD y el iPod touch.

CNI: Normativa reguladora del Centro Criptológico Nacional.

CNPIC: El Centro Nacional para la Protección de las Infraestructuras Críticas (CNPIC) es el órgano director y coordinador de cuantas actividades relacionadas con la protección de las infraestructuras críticas tiene encomendadas la Secretaría de Estado de Seguridad del Ministerio del Interior de España, a la que está adscrito. El principal objetivo es prestar una eficaz colaboración para mantener seguras las infraestructuras críticas españolas que proporcionan los servicios esenciales a la sociedad.

UE CERT: Inventario con direcciones de contacto de los 200 Centros de Alerta Temprana de toda la Unión Europea.

FFIEC: Guía del FFIEC (Federal Financial Institutions Examination Council), en inglés, sobre cómo implantar un proceso de desarrollo y adquisición de TI eficaz en una organización. La acompaña una lista de verificación -checklist-, útil para auditar dicho proceso.

GesConsultor: GesConsultor es una herramienta de pago (alquiler mensual) de gestión de SGSIs, que incluye un módulo de gestión de roles y responsabilidades del personal en materia de seguridad.

GUARDIA CIVIL - DELITOS INFORMÁTICOS: El GDT está creado para perseguir los delitos informáticos. Si Vd. identifica un problema de seguridad en la red, localiza un contenido ilícito o cree haber detectado u observado una conducta que pudiera ser delictiva, puede comunicarlo al GDT. Todo lo que en ella se recibe es tratado con la máxima discreción.

INCIBE: Formación gratuita en diversas modalidades en materia de Seguridad de la Información.

INCIBE: Guía "Quién es quién en el sector de seguridad TIC en España". Relación de los principales actores involucrados en el sector de la seguridad de la información en España que no intervienen en el intercambio comercial y que engloba desde aspec-tos como la formación, los diferentes tipos de agrupaciones, tanto de empresas como de profesionales, entes públicos o los medios de comunicación que difunden las noticias relacionadas con el sector.

INCIBE: INCIBE tiene encomendada la misión de sentar las bases de coordinación de distintas iniciativas públicas en torno a la seguridad informática, impulsar la investigación aplicada y la formación especializada en el ámbito de la seguridad en el uso de las TIC y convertirse en el Centro de Referencia en Seguridad Informática a nivel nacional.

INCIBE-OSI: La "Oficina de Seguridad del Internauta" (OSI) es un servicio la Secretaría de Estado de Telecomunicaciones y para la Sociedad de la Información puesto en marcha por INCIBE, para proporcionar la información y el soporte necesarios para evitar y resolver problemas de seguridad al navegar por Internet.

Alianza Internacional de Protección y Seguridad Cibernética: Gobiernos europeos, así como empresas internacionales y agencias policiales como Interpol y Europol forman la alianza para combatir el cibercrimen globalmente. “Alianza Internacional de Protección y Seguridad Cibernética” se encarga de mejorar la aplicación de la ley internacional, así como de proteger a las empresas y sus clientes de amenazas informáticas. El financiamiento para ICSPA provendrá de los gobiernos y de la misma Unión Europea.

Ministerio de Ciencia e Innovación: Documento de creación del comité de seguridad de la información del Ministerio de Ciencia e Innovación de España.

MISSION-MODE: 15 Apps para gestión de crisis y desastres.

NIST: Guía NIST SP800-100 de seguridad de la información para gerentes (en inglés).

Protección Civil: Dirección General de Protección Civil y Emergencias de España.

SANS: Artículo en el que se analizan los diferentes roles relevantes a la información clave de una organización, el grado de segregación recomendado y las razones para acometer esta segregación.

SISTESEG: Ejemplo básico en español de política de organización de la seguridad de la información.

Hackmageddon: Estadísticas y líneas temporales en incidentes de seguridad y ciberataques de utilidad para análisis de riesgos y tendencias.

Korea Internet and Security Agency (KISA): Agencia Coreana de Internet y Seguridad con contenidos y recursos navegables en español.

OCDE: Directrices de la OCDE para la seguridad de los sistemas y redes de información: "hacia una cultura de seguridad" en varios idiomas incluido el español.

Bankinfo Security: Noticias y contenidos relevantes a la seguridad de la información (fraude, robo de identidad, tecnología emergente, ...) en el sector de la banca y con segmentación por diferentes regiones del mundo.

ENISA-CSIRT: El objetivo de esta hoja de ruta es explorar más a fondo la cooperación entre los equipos de respuesta a incidentes de seguridad informática (CSIRT), en particular con las fuerzas del orden público (LE) y el poder judicial (fiscales y jueces) nacionales y gubernamentales. Esta hoja de ruta tiene como objetivo apoyar la cooperación entre CSIRT y LE, así como su interacción con el Poder Judicial en su lucha contra el delito cibernético, proporcionando información sobre los aspectos de cooperación antes mencionados e identificando las deficiencias actuales y haciendo recomendaciones para mejorar aún más la cooperación. La cobertura geográfica de esta hoja de ruta es principalmente la UE y la Asociación Europea de Libre Comercio (AELC).

Periodistas en ciberseguridad: Listado de 24 periodistas destacados junto a sus perfiles profesionales recopilados en un eBook de libre descarga.

Wiki Prot: Repositorio de documentación y referencias relativas al mundo de la ciberseguridad, creado y mantenido por la Comunidad de ProtAAPP (Protege las Administraciones Públicas) que es una comunidad que surgió en 2018 y que integra a profesionales de las Administraciones Públicas con un denominador común: su pasión por la ciberseguridad.

Índice de Exposición en Ciberseguridad: La ciberseguridad se vuelve cada vez más imperativa para asegurar las infraestructuras digitales.

De 0 a 1, el Índice de Exposición a la Ciberseguridad (CEI) calcula el nivel de exposición al ciberdelito por país. Cuanto mayor sea la puntuación, mayor será la exposición.

CSIRT Gobierno de Chile: Con enlaces a CSIRT de diversos paises de LatAm y resto del mundo.

La interceptación de las comunicaciones de datos en aquellos trabajadores en tránsito/movilidad o el acceso y control de los dispositivos por personas no autorizadas compromete la confidencialidad de información valiosa para el negocio pero también la integridad y la disponibilidad en escenarios de infección de los activos de información en régimen de movilidad por conexión a otras redes y que en algún momento se conectarán de nuevo a redes corporativas conviriténdose en focos de propagación al resto de la organización.

La movilidad conlleva inherentemente cierto retraso en la actualización de los parches de seguridad y de las bases de datos de malware, entre otras políticas corporativas (p.ej. backups de datos almacenados localmente) y que aumentan el nivel de exposición en toda la organización.

Los dispositivos móviles permiten que la información de la organización se extienda más allá de los límites físicos iniciales que suponen los centros de trabajo. La pérdida de información es por tanto un riesgo mayor en estos escenarios.

La actividdad de teletrabajo supone una movilidad reducida en la mayor parte del tiempo a una ubicación determinada (p.ej. hogar o centros de negocios o de co-working). No controlar los ambientes habituales/permanentes en los que se desarrolla la actividad puede llevar a la relajación en las medidas de seguridad al "no pasar nada" que facilita el acceso por parte de terceros interesados o particuales.

Una falta de control en este objetivo permite la materialización de potenciales amenazas, entre otras posibles, como:

- Daños físicos (agua, fuego, polución, accidentes, destrucción de equipos, polvo, corrosión, congelación,...)

- Afectaciones por radiación (electromagnéticas, térmicas, ...)

- Compromiso de información (intercepción, espionaje en remoto, espionaje en proximidad, robo de equipos o documentos, recuperación desde medios reciclados o deshechados, divulgación, manipulación de hardware, manipulación de software, detección de posición, ...)

- Fallos técnicos (Falla o mal funcionamiento del equipo, saturación del sistema de información, mal funcionamiento del software, exposición de la mantenibilidad del sistema de información...)

- Acciones no autorizadas (Uso no autorizado de equipos, copia fraudulenta del software, uso de software falsificado o copiado, corrupción de datos, comportamientos no autorizados, procesamiento ilegal de datos, ...)

- Compromiso de las funciones (Error en el uso, abuso de privilegios, falsificación de privilegios, denegación de acciones, exposición de la disponibilidad del personal, ...)

6.2.1 Política de uso de dispositivos para movilidad: Se debería establecer una política formal y se deberían adoptar las medidas de seguridad adecuadas para la protección contra los riesgos derivados del uso de los recursos de informática móvil y las telecomunicaciones.

6.2.2 Teletrabajo: Se debería desarrollar e implantar una política y medidas de seguridad de apoyo para proteger a la información accedida, procesada o almacenada en ubicaciones destinadas al teletrabajo.

"Estado de la seguridad en entorno portátil / teletrabajo", es decir, un informe sobre el estado actual de la seguridad de equipos informáticos portátiles (laptops, PDAs, teléfonos móviles, etc.), y de teletrabajo (en casa de los empleados, fuerza de trabajo móvil), con comentarios sobre incidentes recientes/actuales, vulnerabilidades actuales de seguridad conocidas y pronósticos sobre cualquier riesgo creciente, despliegue de configuraciones seguras, antivirus, firewalls personales, etc.

S21: Informes sobre medidas de seguridad y su efectividad.

NIST: Guía NIST de seguridad para teletrabajo y acceso remoto.

OSWA: La herramienta gratuita OSWA-Assistant™ sirve para hacer auditorías de seguridad de WIFI, Bluetooth y RFID.

PATRIOT NG: Patriot es una herramienta 'Host IDS' para la monitorización en tiempo real de cambios en sistemas Windows o ataques de red. Permite monitorizar el uso y acesso de escritorio remoto entre otras utilidades.

PREY Project: Prey permite mantener trazabilidad de tu teléfono o portátil en todo momento para poder encontrarlo en caso de pérdida o robo. Es una aplicación ligera, open source y de libre uso.

VPNPro: lugar para recibir asesoramiento profesional sobre ciberseguridad. Reseñas imparciales con listas de los mejores proveedores, comparaciones de software e investigaciones de mercado

CCN-CERT BP/18: Serie de pautas que permiten garantizar la seguridad de todas las herramientas y soluciones utilizadas en el teletrabajo y, de este modo, seguir manteniendo la confidencialidad, integridad y disponibilidad de la información, como si se estuviese en la oficina.

CIS: Guía de recursos del Center for Internet Security para mejorar las medidas de higiene y defensa frente a ciberataques como respuesta al incremento del riesgo en teletrabajdores por la pandemia COVID-19.

Guía para redactar política de teletrabajo: No hay una fórmula única para redactar una política de teletrabajo. Las guías y políticas en publicaciones o en internet carecen habitualmente de algunos aspectos relacionados con necesidades de un tipo de organización o industria específica. El documento disecciona 40 tipos distintos de políticas de diferentes organizaciones para aportar una revisión útil y lo más completa posible dentro del ámbito público y privado.